SSLに関する用語について説明しているページです。

SSL(Secure Socket Layer)とは

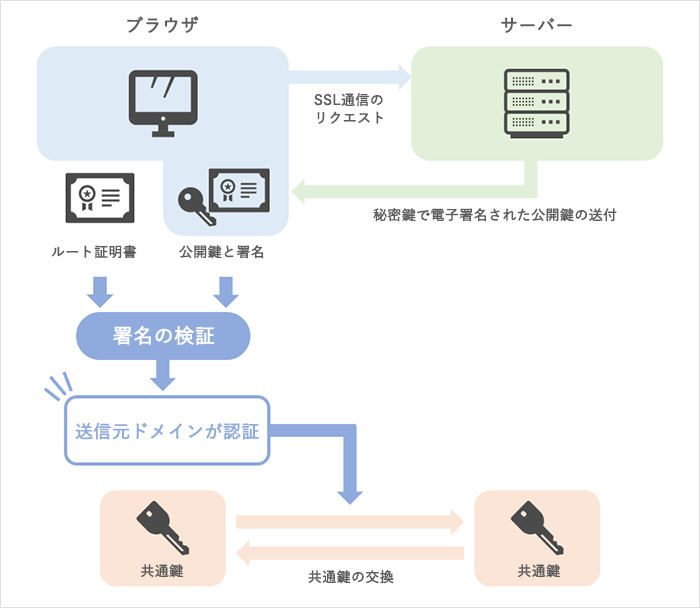

SSL(Secure Socket Layer)とは情報を暗号化することで、データの盗聴や改ざんを防止する技術です。

SSLを利用することにで安全に情報を送信することができます。

サーバーとクライアント間でやりとりされる情報を暗号化し、盗聴や改ざん、なりすましを防ぎ、 個人のプライバシーに関わる情報や機密情報のやりとりの安全性を高めるために利用されます。

秘密鍵とは

秘密鍵とは、SSLの暗号化の根幹となるデータです。

CSRを作成し、SSLサーバー証明書を発行するためには、まず秘密鍵を作成する必要があります。

また、SSLサーバー証明書は秘密鍵とペアになるように構成されています。同じペアの秘密鍵がサーバーに保存されていない場合、SSLサーバー証明書を利用することができません。ベアとなる秘密鍵のデータを破損した場合は、SSLサーバー証明書の再発行手続きが必要となります。

なお、万が一秘密鍵が外部へ流出すると、一部の古い暗号スイートを利用していた場合、そのドメインのサーバーとの通信については誰でも暗号化を解除できてしまいます。お取扱いには十分ご注意ください。

CSRとは

CSRとはSSLサーバー証明書を発行するための署名要求(Certificate Signing Request)です。

CSRには公開鍵の情報、組織名、所在地などの情報が含まれており、お客様が提出したCSRに対して認証局が認証機関としての署名を行い、サーバー証明書として発行します。

CSRの作成方法については、下記の手順書を参照ください。

CSRを作成したい

SSLサーバー証明書とは

SSLサーバー証明書とは、そのウェブサイトが実在する組織によって運営されていることを証明するものです。

第三者認証機関(CA)によって発行され、「所有者の情報」や「電子証明書所有者のSSL通信暗号化に 必要な鍵(ペア鍵)」について健全性と安全性をウェブ上で確認することができます。

電子署名単独では公開鍵が本人のものであるか確認できませんが、電子証明書を電子署名に 付属させることにより、データが改ざんされていないこととともに、データの作成者を認証局を通して証明することができます。

なお、SSLサーバー証明書のデータには有効期限があり、これを過ぎると自動的に失効(電子署名の無効化)します。その前に更新手続きを行い、新しいデータと入れ替えを行う必要がありますため、ご注意ください。

POINT:CSRとSSLサーバー証明書の違い

CSRとは、SSLサーバー証明書を発行するときに必ず必要となる署名要求の情報です。 認証局(CA)でCSRの中に含まれる公開鍵に対して署名をし、SSLサーバー証明書が発行されます。

秘密鍵、CSR、SSLサーバ証明書データの見た目はよく似ていますが、ヘッダー・フッダーが異なります。

| ヘッダー | フッター | |

|---|---|---|

| 秘密鍵 | 「—–BEGIN RSA PRIVATE KEY—–」 | 「—–END RSA PRIVATE KEY—–」 |

| CSR | 「—–BEGIN CERTIFICATE REQUEST—–」 | 「—–END CERTIFICATE REQUEST—–」 |

| SSLサーバー証明書 | 「—–BEGIN CERTIFICATE—–」 | 「—–END CERTIFICATE—–」 |

コモンネーム

コモンネーム(Common Name)とは、SSLサーバ証明書の設定項目の一つで、主にSSL暗号化通信を行うサイトのURLのうち、サブドメインまでを含んだドメイン部分のことをいいます。

SSLを有効にするためには、コモンネームとして指定したドメインと、ブラウザにアドレスとして指定されるURLのドメインが一致している必要があります。

SANs

SANs(Subject Alternative Names/サブジェクトの別名)とは、SSLサーバー証明書の拡張領域を指します。

申請したコモンネーム (ドメイン)とは別に、SANsに登録したドメインにおいてもSSLサーバ証明書をインストールし、SSL通信を行うことが可能となります。

SANsに自動登録される値はコモンネームに「www」を付与した、または「www」を削除したドメインです。

携帯電話(フィーチャーフォン)からは、SANsに自動登録されたコモンネームへのアクセスはできません。

各認証局のSANs範囲については下記の手順書を参照ください。

各認証局のSANs自動登録を知りたい

認証局(CA)

認証局(Certification Authority)とは、ウェブサイト等にデジタル証明書を発行する、信頼できる機関を指します。

SSL証明書は、技術があれば個人でも作成できるため、犯罪に利用されることもあります。

しかし、認証局が証明書を発行する場合は、申請者について、ドメイン使用権限や組織情報のチェック(※1)=認証を行うため、発行される証明書は、単にデータの暗号化を行うだけでなく、ウェブサイトの安全性を保証することに繋がります

※1:チェック内容は各認証局、あるいは発行する証明書の種類によって異なります

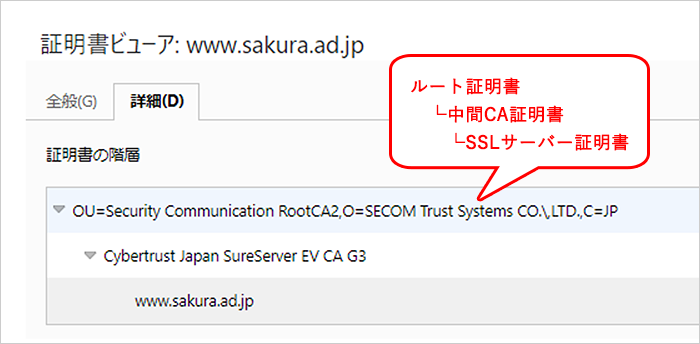

中間CA証明書

SSL証明書は認証局によって発行されますが、中間CA証明書(あるいは中間証明書)は、認証局自身の信頼性を保証するためのデジタル証明書のひとつです。

下記で説明するルート証明書を補う役割があります。

ルート証明書

中間CA証明書と同じく、認証局の信頼性を保証するためのデジタル証明書であり、その信頼性の起点となる最も重要なデータです。

多くはPCのOSに保存されており、また有効期間が非常に長いため、更新や削除が非常に難しいという特徴があります。

この性質を補うため、ルート証明書よりも有効期間の短い中間CA証明書が存在します。

ルート証明書、中間CA証明書、SSL証明書を結ぶ電子署名の繋がりを「信頼の連鎖(トラストチェーン)」と呼びます。

更新

SSLサーバー証明書には必ず有効期限が存在します。(2020年9月時点:最大有効期間は397日)

そのため、有効期限が切れる前に新しい証明書データを認証局から発行してもらい、サーバー等へ再インストールする必要があります。

この一連の手続きを「更新」と呼びます。

「更新」手続きの際も、初回申込み時と同様の認証(審査)が発生しますが、認証局の判断によっては一部省略されることもあります。

再発行

証明書の有効期間がまだ十分残っており、「更新」手続きができない状態で、SSL証明書を再度認証局から発行してもらう手続きを「再発行」と呼びます。

SSL証明書や秘密鍵のデータを紛失した、あるいは外部へ漏洩した等の原因で行うことが多いです。

「更新」と異なり、証明書の有効期間が延びることはありません。